PAGAR SEGURAMENTE CON:

CERTSUPERIOR: CELEBRANDO 20 Años Con LA ConfianZa De Las Mejores Marcas

PARA Comprar Soluciones de seguridad digitales, NO HAY MEJOR.

Hasta hace poco, la idea de un empleado falso parecía exagerada. ¿Currículums inflados? Habitual. ¿Entrevistas delegadas a terceros? Ocasional. Pero una persona completamente sintética —rostro, voz, historial laboral e identidad— que fuera entrevistada, contratada, incorporada y en quien una empresa confiara… eso pertenecía a la ciencia ficción.

Se predice que, para 2028, uno de cada cuatro perfiles de candidatos a nivel mundial podría ser falso. En la práctica, los equipos de contratación ya observan face-swapping e identidades sintéticas infiltrándose en entrevistas reales.

El patrón es claro: las empresas están entrevistando —y en algunos casos contratando— a personas que no existen.

Estos “empleados” superan filtros automatizados, destacan en entrevistas remotas y comienzan a trabajar con credenciales legítimas. Una vez dentro, el objetivo no es rendir bien: es robar datos, mapear sistemas internos, desviar fondos o preparar silenciosamente un ataque mayor.

El trabajo remoto no creó este problema, pero lo hizo escalable.

La inteligencia artificial generativa hizo el resto.

Hoy, un atacante puede fabricar una identidad humana convincente a bajo costo y en horas, no en meses. Lo que antes requería ingeniería social prolongada ahora se ensambla rápidamente con:

Externamente, todo parece legítimo. Internamente, el perfil de riesgo cambia por completo.

Esto importa porque el objetivo no es el engaño puntual, sino el acceso sostenido. Una oferta laboral concede:

En 2025, el Departamento de Justicia de EE. UU. anunció acciones coordinadas contra esquemas de trabajadores remotos de TI asociados a Corea del Norte, incluyendo arrestos, incautación de granjas de laptops y cierre de redes financieras fraudulentas.

El modelo es repetible y escalable. Y eso lo convierte en un manual de infiltración corporativa.

La mayoría de los programas de seguridad no están diseñados para defenderse de empleados, especialmente de aquellos que ingresan por canales legítimos. La contratación parte de una suposición peligrosa: confianza por defecto.

Las grietas aparecen siempre en los mismos puntos:

Ese desajuste ya es un riesgo de seguridad.

La guía conjunta de la NSA, el FBI y CISA advierte que los medios sintéticos ya se utilizan activamente para engaño e ingeniería social, y subraya una idea clave: la defensa no puede basarse en detección perfecta, sino en verificación, capacitación y preparación.

Las herramientas de detección ayudan, pero no escalan como defensa única:

Defenderse de contrataciones con deepfakes requiere aceptar una verdad incómoda: este es primero un problema de confianza y después de tecnología. No se soluciona con un firewall.

Una videollamada no prueba identidad. Y excluir a RR. HH. del modelo de seguridad ya no es defendible.

Si eres CISO o líder de seguridad, la contratación es parte de tu superficie de ataque.

Los procesos actuales priorizan velocidad y repetibilidad. Con medios sintéticos, esa previsibilidad beneficia al atacante.

La solución es imprevisibilidad controlada: momentos que exigen razonamiento en vivo y contexto real. Sustituye preguntas ensayadas por seguimientos que obliguen a experiencia vivida:

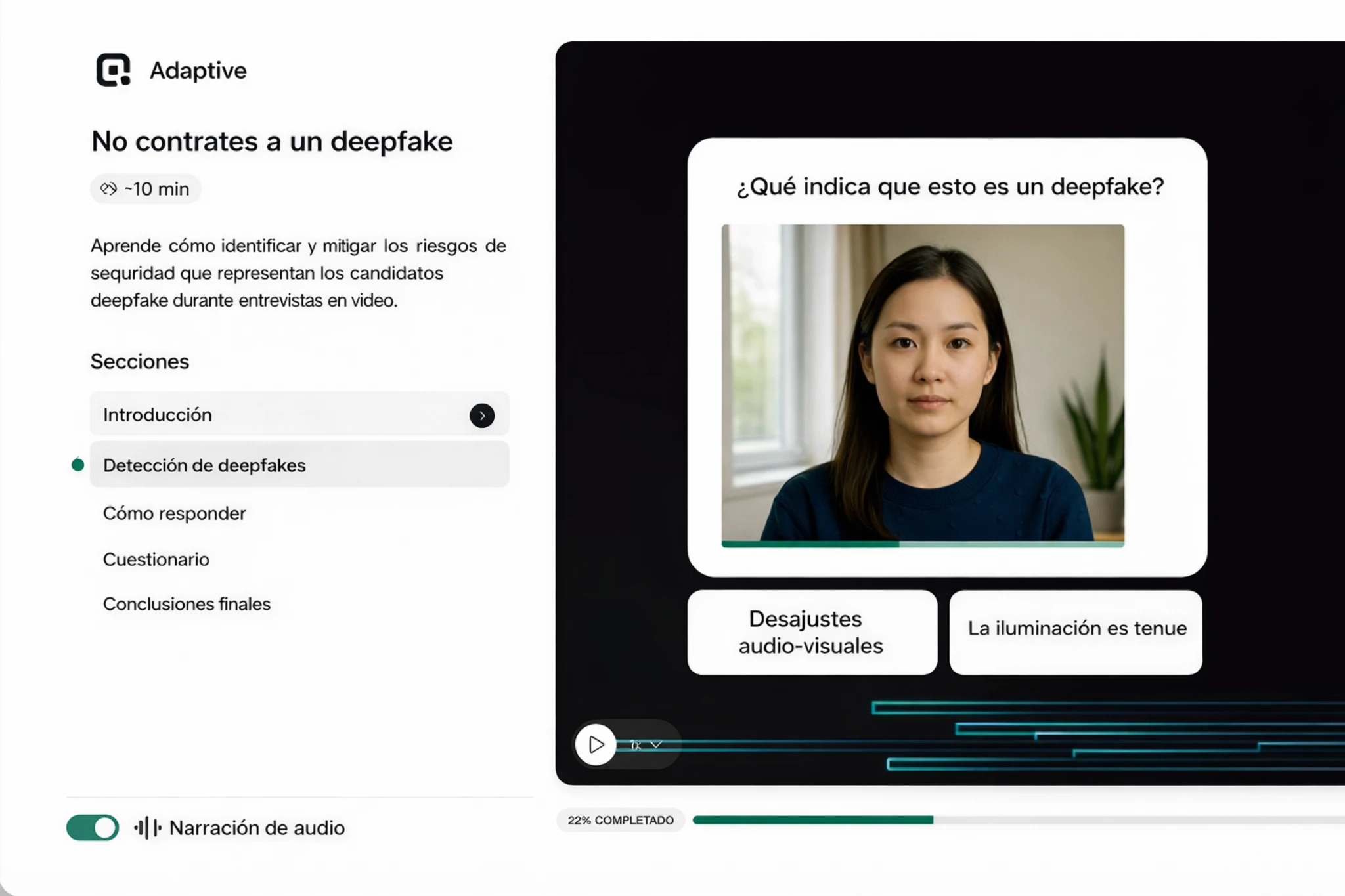

Añade comprobaciones rápidas de vivacidad compatibles con trabajo remoto: ajustar iluminación, mover la cámara para mostrar el entorno, leer una frase generada aleatoriamente. Son segundos que anclan la interacción al mundo físico, donde muchos sistemas sintéticos aún fallan.

Muchas organizaciones verifican identidad después de decidir contratar. Eso es demasiado tarde.

Las Directrices de Identidad Digital del NIST tratan la identidad como un control basado en evidencia y niveles de garantía. La contratación no necesita volverse un sistema gubernamental, pero sí adoptar el enfoque: la identidad no es una formalidad, es un control de seguridad.

En la práctica:

Un solo contacto en el mundo real rompe muchos flujos sintéticos.

Los currículums generados por IA son impecables. Precisamente por eso funcionan.

Exige especificidad y ponla a prueba: cronogramas reales, decisiones técnicas, restricciones, dinámicas de equipo, resultados medibles. Las narrativas sintéticas se rompen cuando deben sostener detalles vividos de forma consistente.

Las referencias recuperan valor, especialmente cuando se validan en conversaciones reales, no en flujos automatizados fácilmente manipulables.

Los reclutadores no necesitan ser forenses, pero sí comprender patrones adversariales básicos:

La guía federal enfatiza capacitación y escalamiento temprano. Reclutamiento necesita el mismo camino claro que seguridad.

Esta amenaza escala porque funciona económicamente. Crear identidades sintéticas es barato, reutilizable y fácil de automatizar.

El Citi Institute proyecta hasta 8 millones de deepfakes en circulación para finales de 2025, frente a 500 000 en 2023. Deloitte estima que el fraude habilitado por IA generativa podría causar decenas de miles de millones de dólares en pérdidas para 2027.

La contratación ya no es solo una función de Recursos Humanos: es una superficie de ataque crítica. Los deepfakes y las identidades sintéticas han convertido entrevistas, currículums y procesos de incorporación en puntos de entrada reales para atacantes sofisticados.

Este no es un problema que se resuelva con mejores detectores ni con más automatización. Es un cambio de modelo. La confianza ya no puede asumirse; debe verificarse continuamente. La identidad debe tratarse como un control de seguridad, la contratación como un proceso adversarial y el acceso como algo que se concede de forma progresiva y supervisada.

Las organizaciones que sigan tratando la contratación como un trámite administrativo seguirán siendo vulnerables. Las que integren verificación en capas, fricción deliberada y monitoreo temprano reducirán drásticamente su exposición.

PAGAR SEGURAMENTE CON:

CERTSUPERIOR: CELEBRANDO 20 Años Con LA ConfianZa De Las Mejores Marcas

PARA Comprar Soluciones de seguridad digitales, NO HAY MEJOR.