PAGAR SEGURAMENTE CON:

CERTSUPERIOR: CELEBRANDO 20 Años Con LA ConfianZa De Las Mejores Marcas

PARA Comprar Soluciones de seguridad digitales, NO HAY MEJOR.

La seguridad digital se ha vuelto una prioridad en esta era. Tanto contraseñas, como correos, transacciones financieras y datos confidenciales, están en riesgo si no se manejan de manera segura. Aquí es donde ganan relevancia las claves criptográficas.

Pero ¿Qué son exactamente estas claves y cómo se pueden gestionar eficientemente? En este artículo, te explicamos todo lo que necesitas saber sobre el tema para garantizar que toda tu información se mantenga a salvo frente a las diferentes amenazas cibernéticas.

Una clave criptográfica transforma un texto plano en uno cifrado, y luego de nuevo en texto plano, con el fin de alterar los datos y protegerlos ante robos o intrusiones.

Sin esta clave para descifrar el texto, el espectador no puede entender lo que ve. De esta manera, se logra la privacidad de los datos y se evitan fraudes o robos maliciosos.

Las claves criptográficas se pueden producir y emplear de diferentes formas. Vamos a ver los tipos más comunes:

En este caso, tanto las claves de cifrado como descifrado son las mismas; es decir, se utiliza una misma clave para ambos procesos.

El método es muy sencillo, pero suficiente dentro de muchos escenarios. Son la opción adecuada cuando la velocidad es esencial y los riesgos de seguridad son bajos.

Este tipo de claves criptográficas son pares no coincidentes, esto quiere decir que hay una clave pública y una privada.

Por un lado, la pública se distribuye y se emplea para el cifrado de datos; por el otro, la privada es una clave secreta que se usa para descifrar los datos cifrados.

Estas ofrecen un nivel más alto de seguridad, usándose para intercambios más robustos.

Las claves de sesión se generan por determinado tiempo para cifrar la comunicación entre dos partes por un periodo específico. Cuando finaliza la sesión, la clave se desecha, aumentando la seguridad.

Por otro lado, las de firma digital se emplean para validar la identidad de un remitente y garantizar que la información que se recibe no se haya modificado durante el intercambio.

Las claves criptográficas se generan mediante un proceso crítico, con el fin de garantizar la seguridad de la información, pues si se hace mal, pueden ser vulnerables ante ataques.

Se crean mediante algoritmos de cifrado que garantizan que cada clave sea única y difícil de adivinar.

Por ejemplo, algunos algoritmos simétricos, como AES, generan claves a partir de procesos matemáticos complejos que convierten números aleatorios en secuencias seguras de bits.

En cambio, los asimétricos, como RSA, se producen a partir de operaciones matemáticas que crean un par de claves que se relacionan entre sí. Esta relación permite que lo cifrado con clave pública solo pueda ser accesible con la clave privada que corresponde.

Un aspecto esencial en la creación de claves criptográficas es la aleatoriedad. Estas tienen que ser impredecibles para los atacantes.

Por ello, se emplean generadores de números aleatorios, que producen una secuencia de números que no corresponden a un patrón en específico. Así se garantiza que cada clave sea única y resistente a ataques.

La longitud de la clave criptográfica también es determinante para la seguridad. Cuando más extensa sea, más difícil será de descifrar.

Por ejemplo, una clave de 256 bits en AES es prácticamente irrompible con la tecnología actual. Sin embargo, es importante equilibrar la longitud con el rendimiento, ya que claves extremadamente largas pueden afectar la velocidad de cifrado y descifrado.

Generar claves seguras es muy importante, pero lo es igual el entorno en que se crean.

Lo mejor es que se hagan por medio de dispositivos con software confiable o dispositivos especializados, como módulos de seguridad de hardware, para generar y almacenar claves en entornos más controlados y protegidos ante accesos no autorizados.

Las claves criptográficas, como hemos dicho, tienen que desarrollarse en entornos seguros. Por ello, se deben considerar los siguientes elementos:

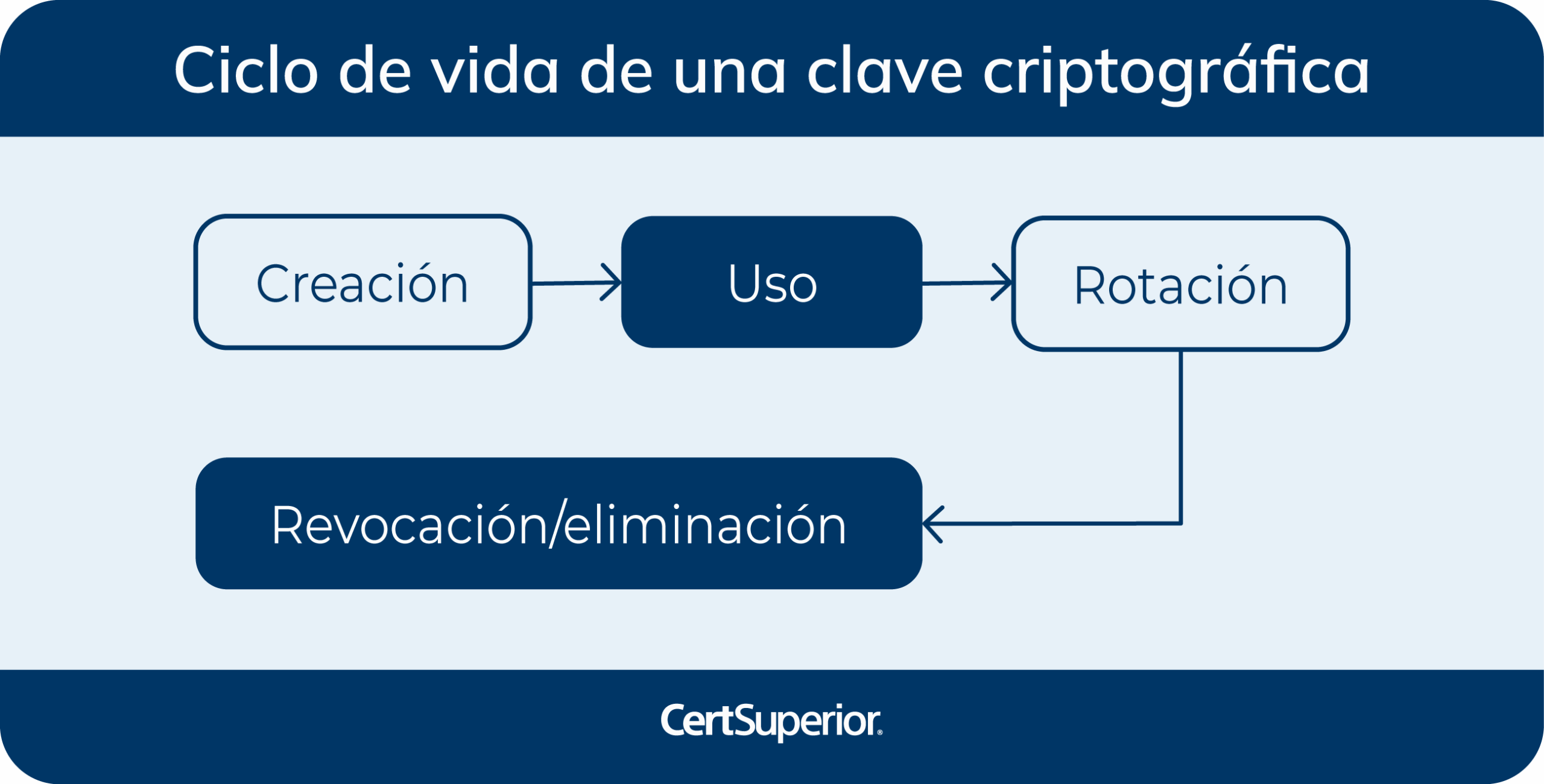

Todas las claves tienen un tiempo de vida útil, y se tiene que gestionar adecuadamente para evitar intrusiones o violaciones a los datos que albergan.

Asegúrate de que las claves se encuentren almacenadas en una plataforma centralizada, que incluya soluciones de gestión, para poder proteger y acceder a los datos sin que haya mayores riesgos.

Las soluciones automatizadas son la mejor opción, pues gestionar las claves manualmente no es escalable. En cambio, con este método se mitigan los riesgos de errores humanos.

Si bien el tamaño de las claves es importante, también lo es dónde se almacenan para garantizar que personas no autorizadas no puedan acceder a ellas.

Como norma, todas tienen que protegerse dentro de una estructura en la que solo personal autorizado pueda entrar.

El control de acceso va de la mano con el punto anterior, pues si bien es necesario que sean accesibles, solo tienen que estar disponibles para las personas autorizadas.

Un acceso muy amplio aumenta el riesgo de que la información caiga en manos equivocadas y haya filtración de datos.

Es importante asignar un periodo de uso para cada clave criptográfica y rotarla según sea necesario.

Cuanto más tiempo se use una clave, más grande es el riesgo de que se vea vulnerada.

Asimismo, usar una misma clave para múltiples procesos criptográficos aumenta las probabilidades de ataques.

Las claves se pueden perder sin verse comprometidas, por ello, es muy importante que se realicen copias de seguridad cada determinado tiempo.

Una de las razones por las que puede suceder es fallos o daños en el mecanismo de almacenamiento, lo que podría ocasionar pérdida de datos y ocasionar vulnerabilidades en caso de que una clave criptográfica deje de ser accesible.

La eliminación, renovación o revocación de claves son procesos esenciales para garantizar una gestión del ciclo de vida más efectiva. Así se reduce el riesgo de que se vean comprometidas.

Para evitar pérdida de tiempo en ello, es fundamental que se pueda hacer de manera ágil en caso de que haya alguna vulnerabilidad.

Por ejemplo, al ocurrir una filtración de datos, se tiene que actuar inmediatamente para desactivar la clave y revocar el acceso a cualquier usuario no autorizado.

La auditoría de ciberseguridad es una parte esencial dentro de las empresas y, en la administración de claves criptográficas, se recomienda mantener un registro completo de cada uno. Esto quiere decir: documentar cada clave desde su generación hasta su uso, renovación y eliminación o revocación.

Algunas herramientas de gestión de claves permiten crear reportes automáticos, pudiendo dar seguimiento al historial de cada clave.

Esto ayuda a reaccionar rápidamente en caso de que haya algún riesgo.

Las claves criptográficas pueden usarse en diferentes escenarios, dependiendo de las necesidades de las empresas. Vamos a ver algunas aplicaciones fundamentales:

Estas son cruciales para generar canales de comunicación seguros en la red.

Las claves públicas y privadas se aplican al mismo tiempo para el cifrado asimétrico durante el proceso de intercambio SSL/TLS.

Las firmas digitales se basan en intercambios de claves criptográficas para validar su autenticidad.

Se aplican al firmar digitalmente documentos o verificar la autenticidad de las comunicaciones.

Por lo regular, el remitente brinda una clave privada para generar una firma única; la clave pública ayuda a verificarla.

Tanto las claves simétricas como asimétricas se usan para proteger los datos en reposo o durante su transmisión. Por ello, cualquier opción de estas puede servir para dichos fines.

Las claves criptográficas permiten cifrar de extremo a extremo en los correos electrónicos y otros medios de comunicación.

A través de las claves públicas y privadas, se cifra y descifra el contenido del mensaje, garantizando que solo el destinatario pueda leerlo.

Esto también se puede lograr con DigiCert Secure Emails, que está pensado para proteger a tus colaboradores, socios y clientes contra ataques de phishing, al tiempo que evita que los ciberdelincuentes lean sus correos.

A través de este certificado, se aplica su propia firma criptográfica a los emails para que los destinatarios verifiquen que los correos provienen de ti.

La gestión de claves no solo se basa en generarlas y almacenarlas; es necesario conocer qué influye en su seguridad y anticipar posibles riesgos.

La siguiente tabla proporciona un panorama completo de estos elementos esenciales para una gestión de claves efectiva:

Factor | Impacto en la seguridad | Cómo mitigarlo |

números aleatorios | Claves predecibles, más vulnerables | Usar RNG (generador de números aleatorios) certificados o HSM (módulos de seguridad de hardware) |

de la clave | de exposición aumenta riesgo | Implementar rotación periódica |

o ataques físicos | Almacenar en HSM o servidores seguros | |

de la clave | son fáciles de descifrar | |

ciclo de vida | Automatizar seguimiento y revocación |

Una correcta administración de claves criptográficas es esencial para proteger la información más sencillo y tener una comunicación digital segura.

Pensando en ello, en CertSuperior ofrecemos soluciones integrales en seguridad digital, incluyendo la gestión de certificados SSL/TSL, que son clave para la protección de estas claves.

Además, te ayudamos en todo el proceso: instalación de certificados, gestión de los mismos y te damos soporte técnico especializado.

Implementar una estrategia sólida de gestión de claves criptográficas, respaldada por los servicios de CertSuperior, es un paso crucial para fortalecer la seguridad digital de cualquier organización.

Al confiar en nosotros, las empresas pueden asegurar la protección de sus datos y mantener la confianza de sus usuarios en un entorno digital cada vez más complejo y amenazado. ¡Contáctanos!

PAGAR SEGURAMENTE CON:

CERTSUPERIOR: CELEBRANDO 20 Años Con LA ConfianZa De Las Mejores Marcas

PARA Comprar Soluciones de seguridad digitales, NO HAY MEJOR.