PAGAR SEGURAMENTE CON:

CERTSUPERIOR: CELEBRANDO 20 Años Con LA ConfianZa De Las Mejores Marcas

PARA Comprar Soluciones de seguridad digitales, NO HAY MEJOR.

Los ataques Man in the Middle (MITM) pueden significar un riesgo muy importante para usuarios y empresas, pues son de las amenazas cibernéticas más comunes y efectivas.

Lo peor es que se pueden dar en cualquier momento, por ejemplo, cuando se emplean redes wifi gratuitas en sitios públicos, en algún café desde el cual decides trabajar. Lo anterior, debido a las pocas precauciones que se suelen tomar.

Si quieres saber qué son los ataques Man in the Middle y cómo evitarlos, ¡te lo explicamos en detalle, así no te vuelves una víctima más y puedes mantener tu organización a salvo!

Un ataque MiTM es aquel mediante el que se intercepta información personal, como contraseñas o datos financieros.

Los atacantes suelen interponerse en la comunicación entres dos partes, interceptando y modificando los datos que se intercambian sin que ninguno de los dos se dé cuenta.

Para perpetrar los ataques MiTM, los ciberdelincuentes tienen que lograr dos objetivos: primero, insertarse en la comunicación de manera que puedan interceptar el tráfico hacia su destino; y segundo, poder leer los mensajes.

Algunas de las maneras en que se puede conseguir el primer objetivo es mediante:

Todo el tráfico de wifi fluye por medio de un punto de acceso inalámbrico, por lo que un atacante que controla un AP inalámbrico puede engañar a las personas que se conectan a él e interceptar lo que se está intercambiando.

Para el spoofing ARP, el protocolo de resolución de direcciones (ARP) se emplea para asignar direcciones IP a direcciones MAC.

Al usar mensajes ARP falsos, los atacantes pueden asignar la dirección IP del objetivo a su dirección MAC, haciendo que el tráfico se envíe a ellos en vez del destinatario inicial real.

El sistema de nombres de dominio (DNS) se encarga de asignar uno a las direcciones IP.

Infectar una caché DNS con registros falsos puede provocar que el tráfico al dominio de destino se vaya hacia la ruta de la dirección IP del atacante.

El protocolo de puerta de enlace fronteriza (BGP) se usa para identificar el sistema autónomo (AS) con una mejor ruta hacia un dirección IP particular.

El secuestro de BGP supone generar una ruta falsa para hacer que el tráfico o cierta parte de él fluya hacia los sistemas del atacante.

Vulnerabilidad | Por qué ocurre | Impacto en la empresa |

|---|---|---|

Redes wifi sin segmentación | Se concentra toda la actividad (administrativa, invitados, operaciones críticas) en una sola red. | Mayor posibilidad de que un atacante acceda a sistemas internos desde una conexión aparentemente “benigna”. |

Contraseñas repetidas o poco seguras | Se usan claves fáciles de adivinar o compartidas entre equipos para agilizar el acceso. | Robo de credenciales que permiten interceptar comunicaciones internas y acceder a información sensible. |

Falta de protocolos SPF, DKIM y DMARC en correo | El correo corporativo no está configurado para validar la autenticidad de mensajes. | Suplantación del dominio de la empresa para engañar a empleados o clientes y capturar datos. |

Routers con firmware desactualizado | No se revisan ni actualizan los dispositivos de red utilizados en oficinas o sucursales. | Explotación de fallas conocidas que permiten interceptar tráfico o redirigirlo hacia servidores maliciosos. |

VPN mal configurada o inexistente | La empresa no exige cifrado para conexiones remotas o trabajo desde casa. | Interceptación de información que viaja desde dispositivos externos hacia la red corporativa. |

Ausencia de monitoreo de red en tiempo real | No se cuentan con alertas o herramientas para detectar actividad inusual. | Los atacantes pueden permanecer dentro de la red interceptando tráfico durante semanas sin ser detectados. |

Endpoints sin protección (antivirus básico o inactivo) | No se actualizan ni revisan las soluciones de seguridad en cada equipo. | Infección por malware que permite monitorear comunicaciones, capturar datos y ejecutar ataques MITM locales. |

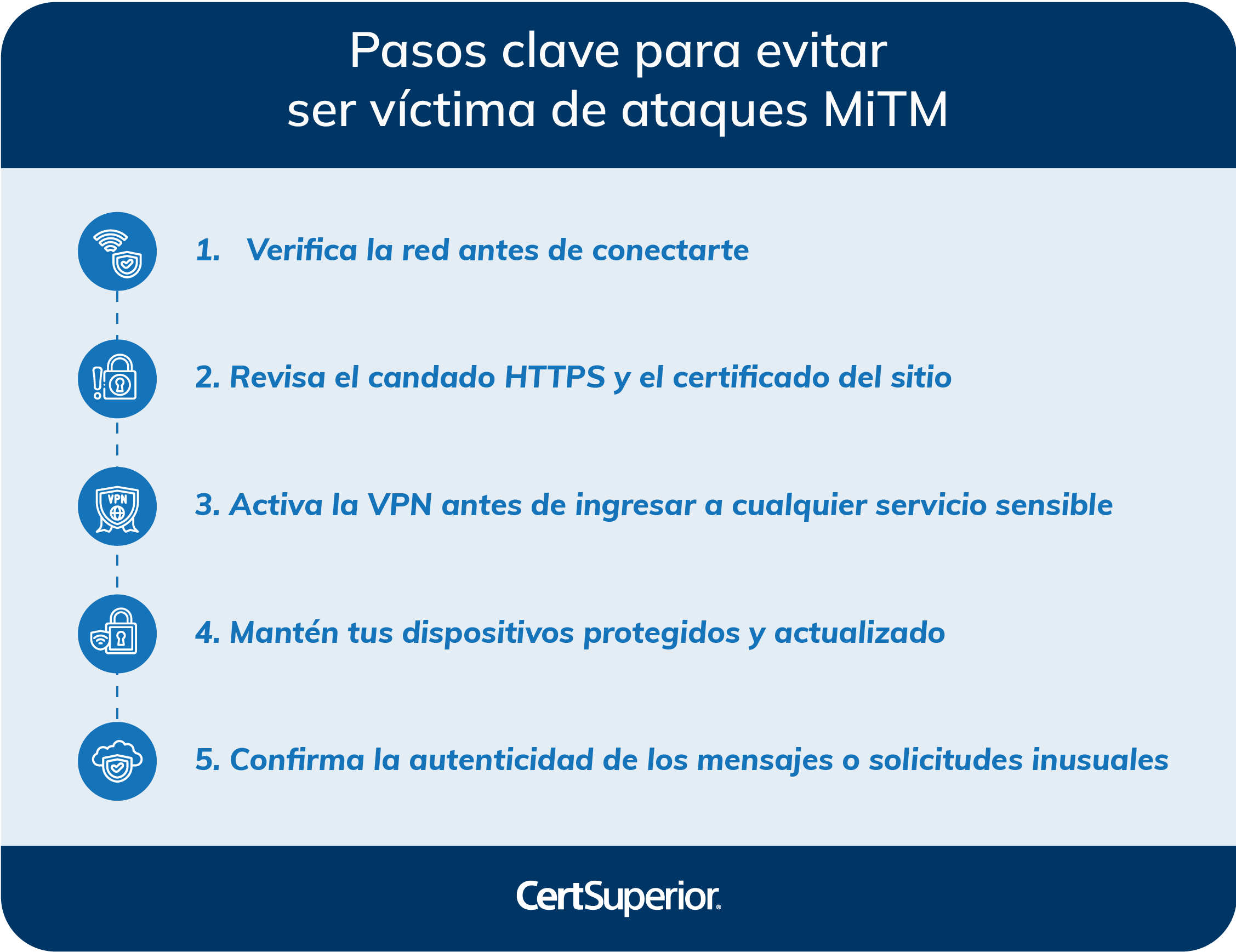

Cualquier persona y empresa puede ser víctima de un ataque MiTM cuando emplea internet. Por ello, es importante tomar algunas medidas para estar protegido:

Tanto las redes empresariales como las públicas pueden ser objetivo de los ataques man-in-the-middle.

Es importante que la red a la que se conectan sea segura y esté protegida con una contraseña que sea única y difícil de adivinar.

En cuanto a las redes públicas, se debe actuar con precaución. Lo mejor es evitar conectarse a ellas y, sobre todo, nunca acceder a información sensible, como datos financieros.

Al acceder a redes wifi públicas, lo mejor es usar una VPN para mantener los datos seguros.

Instalar una VPN es muy efectivo para mantener los datos sensibles seguros, pues se crea una conexión cifrada que protege la información que se envía y se recibe mientras se está conectado a wifi.

Incluso si la red se ve comprometida, un hacker MiTM no podrá visualizar lo que estás haciendo en línea si usas una VPN.

Si se emplean redes comprometidas, los piratas informáticos pueden infectar malware en los navegadores o dispositivos involucrados.

Además de permitir que lean la información de inicio de sesión, contraseñas y otros datos, ciertos troyanos y gusanos pueden traspasar determinadas redes o conexiones.

Asimismo, programas como ransomware y spyware pueden causar otros problemas en dispositivos y redes. Por ello, es importante contar con un antivirus actualizado y potente.

Al implementar protección en tiempo real, se garantiza que en tu empresa no puedan acceder a sitios web maliciosos que obliguen a descargar malware o ejecutar campañas MiTM.

A través de análisis programados profundos, se eliminan también virus, gusanos y troyanos, que puedan haber infectado los dispositivos o las redes.

Anteriormente, la mayoría de sitios web transmitían datos mediante conexiones HTTP no seguras, pero eso ha cambiado. Ahora, gran parte de ellas emplean conexiones HTTPS como defensa para ciberataques.

De esta manera, es más complicado acceder a los datos que se comparten. Por ello, los usuarios suelen confiar solo en aquellos websites en donde ven el ícono del candado en el navegador, pues garantiza una conexión segura.

Los ciberdelincuentes buscan y encuentran nuevas formas de intentar ataques man-in-the-middle, por lo que es importante siempre actualizar los sistemas para poder combatir los métodos más modernos y bajar los riesgos.

Asegúrate de ser diligente al emplear los sistemas de tu empresa y mantener los programas siempre al día, incluyendo navegadores, dispositivos, aplicaciones, etc. Así garantizas contar con los parches y las correcciones de seguridad más recientes.

Los certificados digitales y las firmas electrónicas ayudan a comprobar que la información que se envía o se recibe proviene de fuentes auténticas.

Funcionan como credenciales de identidad, verificando que nadie modifique o intercepte los datos que se transfieren. En caso de que suceda, el sistema identifica los cambios y los invalida.

Esta medida se vuelve vital para las empresas cuando se gestionan procesos que involucran datos sensibles: contratos, solicitudes de crédito, documentos fiscales, acceso a sistemas internos o cualquier trámite que requiera certeza jurídica y operativa.

Los ataques man-in-the-middle pueden resultar muy peligrosos para las empresas, por lo que es importante estar blindados ante estos y otros ciberataques.

Una manera de hacerlo es por medio de elementos como: certificados SSL, soluciones DNS y demás acciones relacionadas con la protección web.

En CertSuperior sabemos la importancia que tiene proteger los datos de tus usuarios, por lo que ofrecemos productos de alta calidad para proteger los activos digitales más importantes de tu organización.

¿Quieres obtener mayor información? ¡Contáctanos! Te ayudamos de acuerdo con tus necesidades y objetivos empresariales.

PAGAR SEGURAMENTE CON:

CERTSUPERIOR: CELEBRANDO 20 Años Con LA ConfianZa De Las Mejores Marcas

PARA Comprar Soluciones de seguridad digitales, NO HAY MEJOR.