PAGAR SEGURAMENTE CON:

CERTSUPERIOR: CELEBRANDO 20 Años Con LA ConfianZa De Las Mejores Marcas

PARA Comprar Soluciones de seguridad digitales, NO HAY MEJOR.

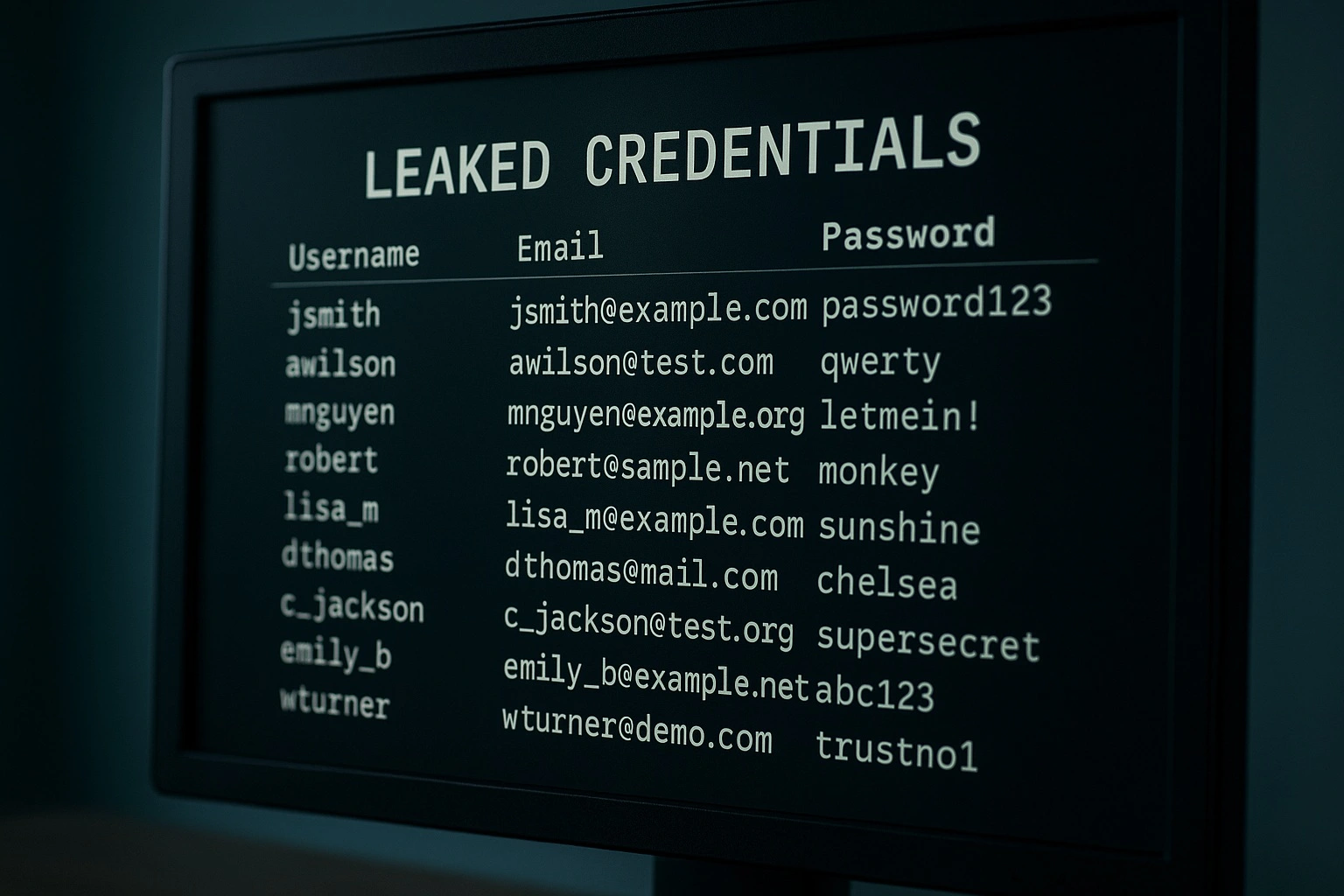

Cuando las credenciales de una organización se filtran, las consecuencias inmediatas rara vez son visibles, pero el impacto a largo plazo puede ser devastador. Lejos de las escenas de espionaje que vemos en las películas, muchos ciberataques comienzan con algo simple. A menudo, solo se necesita un nombre de usuario y una contraseña.

En 2024, las credenciales filtradas causaron el 22 % de las brechas de seguridad. Esto superó al phishing y a la explotación de vulnerabilidades de software por primera vez. En otras palabras, casi una de cada cuatro intrusiones no empieza con ataques de día cero. Tampoco son campañas muy sofisticadas. En cambio, comienzan con accesos directos, silenciosos y que parecen inofensivos.

Esta amenaza no es nueva, pero sí más intensa. Datos recientes de Cyberint —empresa de gestión de riesgos e inteligencia de amenazas— indican un aumento del 160 % en credenciales filtradas en 2025 frente al año anterior. Su informe, El auge de las credenciales filtradas, no solo examina el volumen de estas filtraciones, sino también sus métodos de explotación y las medidas que las organizaciones pueden implementar para adelantarse a los atacantes.

El aumento de credenciales filtradas no se debe solo al volumen, sino también a la velocidad y facilidad de obtención. Malware y campañas de phishing con IA permiten robar accesos y venderlos en foros y canales clandestinos. El tiempo promedio de remediación en GitHub es de 94 días, lo que deja un amplio margen de ataque.

El auge de las filtraciones de credenciales responde a una combinación de tecnologías emergentes y malas prácticas de seguridad. El phishing asistido por inteligencia artificial ha elevado la sofisticación de los engaños, generando correos y sitios falsos prácticamente indistinguibles de los legítimos. Al mismo tiempo, los malware tipo stealer, que se ofrecen como Malware-as-a-Service, han hecho más fácil el cibercrimen. Ahora, incluso los atacantes sin mucha experiencia pueden robar credenciales a gran escala.

Esto se suma a la gran cantidad de herramientas automáticas. Estas herramientas ayudan a realizar ataques de fuerza bruta y credential stuffing. Esto aumenta la velocidad y efectividad con la que los delincuentes prueban combinaciones de usuario y contraseña en varias plataformas.

La mala gestión también agrava el problema. En promedio, las empresas tardan 94 días en arreglar credenciales filtradas en lugares como GitHub. Esto da a los atacantes una oportunidad muy peligrosa para explotar la situación. Más grave aún, cerca del 46 % de los dispositivos con credenciales corporativas comprometidas no tienen monitoreo activo. Esto convierte estas brechas en puertas abiertas. Permiten el movimiento lateral, la instalación de malware o el robo de información sensible.

En conjunto, estos factores reflejan un ecosistema digital donde el acceso inicial mediante credenciales comprometidas se ha convertido en una de las rutas más efectivas, económicas y difíciles de detectar para los ciberdelincuentes.

En el ecosistema del cibercrimen, las credenciales filtradas se han convertido en una moneda de alto valor, comerciadas en foros clandestinos y utilizadas como punto de partida para una amplia gama de ataques. Su versatilidad las hace atractivas tanto para ciberdelincuentes experimentados como para actores con pocos recursos técnicos.

Entre los usos más comunes destacan:

Lo más alarmante es que incluso las cuentas personales aparentemente inofensivas pueden abrir la puerta a información corporativa sensible, especialmente en un mundo hiperconectado donde los límites entre lo personal y lo laboral son cada vez más difusos.

Frente al incremento acelerado de las filtraciones de credenciales, los expertos subrayan que ninguna medida aislada es suficiente. La única respuesta eficaz pasa por un enfoque integral de ciberdefensa, que combine tecnología, procesos y cultura organizacional. Entre las principales acciones destacan:

En síntesis, las organizaciones deben dejar atrás la idea de que “las contraseñas seguras” son suficientes. Solo un marco de seguridad multicapa y proactivo puede garantizar la resiliencia frente a un cibercrimen cada vez más sofisticado y persistente.

La seguridad digital empieza en cada individuo. Ante el crecimiento sin precedentes de filtraciones de credenciales, los usuarios deben adoptar medidas inmediatas y sostenidas para reducir su exposición:

En un entorno donde las credenciales robadas se han convertido en moneda de cambio del cibercrimen, la prevención personal es tan importante como la seguridad corporativa. Cada acción individual contribuye a reducir la superficie de ataque global.

En el actual panorama de ciberamenazas, la verdadera ventaja competitiva no reside en la prevención absoluta, sino en la capacidad de detección temprana y respuesta ágil. Identificar credenciales comprometidas antes de que sean explotadas es lo que marca la diferencia entre un incidente controlado y una brecha devastadora. El descubrimiento proactivo supera con creces al análisis forense tardío, que solo llega cuando el daño ya está hecho.

La defensa efectiva contra el robo y uso indebido de credenciales requiere un enfoque multicapa, donde cada control aporta una barrera adicional frente a los atacantes:

En definitiva, ningún control aislado es suficiente. La seguridad real surge de la combinación de múltiples defensas y, sobre todo, de la capacidad de detección inteligente y proactiva que permite adelantarse a los atacantes.

El 2025 ha sido un año clave en la ciberseguridad. El robo de credenciales es ahora el ataque más común y peligroso. Esto se debe a la automatización, el Malware-as-a-Service y el uso de IA en el phishing.

Este escenario demuestra que las contraseñas, por sí solas, ya no son una garantía de seguridad. Tanto las empresas como los usuarios deben adoptar un enfoque de defensa en profundidad, que combine la autenticación multifactor, la gestión proactiva de accesos, la segmentación de privilegios y el monitoreo continuo.

Las filtraciones de credenciales no son hechos aislados, sino la evidencia de un ecosistema digital vulnerable. La única respuesta efectiva es pasar de la reacción tardía a la prevención proactiva, fortaleciendo la resiliencia frente a un cibercrimen cada vez más sofisticado.

PAGAR SEGURAMENTE CON:

CERTSUPERIOR: CELEBRANDO 20 Años Con LA ConfianZa De Las Mejores Marcas

PARA Comprar Soluciones de seguridad digitales, NO HAY MEJOR.